Blog de ICM

ICM nació como una empresa de servicios tecnológicos e integrador de soluciones IT. Así pues, la tecnología está en nuestro ADN.

Pero en ICM, queremos ir un poco más allá. Queremos ser tu partner estratégico IT.

Categorías

Archivos

En octubre de 2022, en AnsibleFest, la empresa RedHat anunció su nueva solución de automatización llamada Event-Driven Ansible (EDA). Hasta ahora, considerábamos Ansible como un conjunto de instrucciones (playbooks o roles), donde se describía qué hacer y en qué orden, y se ejecutaba manualmente ese playbook/role. Ahora, se abre la posibilidad de automatizar la ejecución […]

Microsoft autopilot es un servicio que se integra con Intune y MDM, que permite configurar de forma sencilla el enrolamiento y administración de los servicios mencionados anteriormente en equipos administrados por la empresa. Requisitos Antes de comenzar, hay que tener en cuenta que Autopilot es un servicio de Microsoft que se utiliza para facilitar tareas […]

Los túneles site-to-site en nube pública son una forma de conectar dos redes privadas a través de una red pública (Internet). Esto permite que los dispositivos de una red privada accedan a los recursos de otra red privada de forma segura, como si estuvieran conectados directamente a la misma red local. Esto se logra mediante […]

Historia En 2018, la empresa Microsoft anunció su nuevo servicio Windows Virtual Desktop (WVD), que permite ejecutar escritorios virtuales y aplicaciones de Windows seguras en la nube: “Con Windows Virtual Desktop, podéis desplegar y escalar Windows y Office en Azure en minutos, con seguridad y cumplimiento incorporados”, describió Microsoft su nuevo producto. En 2019, la […]

Proyecto de Seguridad de Aplicaciones de Código Abierto a nivel mundial (Open Worldwide Application Security Project, OWASP) es una fundación sin fines de lucro que trabaja para mejorar la seguridad del software. A través de proyectos de software de código abierto liderados por la comunidad, cientos de capítulos locales en todo el mundo, decenas de […]

Nutanix Kubernetes Engine (de aquí en adelante NKE) es una solución de infraestructura de Kubernetes de Nutanix, que proporciona una plataforma simplificada para desplegar y administrar clusters de Kubernetes en entornos híbridos y multicloud. NKE se basa en la plataforma de virtualización de Nutanix, que proporciona una capa de abstracción para diferentes recursos de infraestructura, […]

Si algo, poco, hemos aprendido de las crisis es que, cuando las cosas van mal dadas, el primero que sufre es el trabajador. Los ejemplos son muchísimos, pero basta mirar la actualidad en los periódicos para ver cómo las empresas tecnológicas, que siempre habían estados alejadas de estas crisis la famosa de las .COM, han […]

Hemos comenzado el año con el que parece ser el ‘boom’ de las inteligencias artificiales de diferentes compañías y la difusión que se ha hecho al público en general. Si nos focalizamos, mientras todas estas herramientas se van consolidando, en nuestro día a día podemos ir incorporando ciertos aspectos de estas tecnologías. Desde Zabbix 6.0 […]

Hoy 8 de Mayo se vuelve a conmemorar el día de la mujer. Es un buen día para reflexionar sobre el papel que tenemos en nuestra sociedad. Veremos muchos artículos con estadísticas donde nos demuestran claramente que seguimos en minoría en muchos aspectos, pero ¿dónde tenemos el mayor problema? Yo creo firmemente que es en […]

Como sabéis y hemos visto en artículos anteriores, Terraform nos permite describir, evaluar y aplicar cambios en nuestra infraestructura mantenida con código. En este artículo os queremos explicar como importar nuestra infraestructura a Terraform, si ya la tenemos generada y queremos empezar a usar Terraform para gestionarla. La infraestructura como código (de aquí en adelante […]

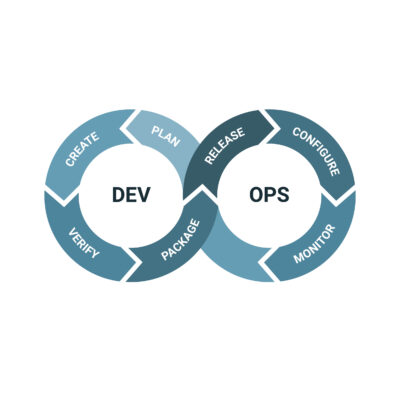

En este artículo os queremos hablar de la Terminología DevOps. DevOps Engineering es una metodología de trabajo enfocada en el desarrollo y la operación de software que busca unificar al equipo de operaciones y desarrollo para conseguir una mejora y una reducción de tiempo en el SDLC (systems development life cycle). Algunos de los conceptos […]

FortiSIEM es una solución de gestión de eventos e información de seguridad (SIEM) que combina el análisis avanzado de registros (logs), y el análisis de tráfico con la monitorización del rendimiento y la disponibilidad, el análisis de cambios y el conocimiento preciso de la infraestructura para proporcionar detección de amenazas, remediación, respuestas rápidas a las […]

Introducción Nuestro mundo está cambiando muy rápidamente. Le afectan sobre todo los cambios económicos o incluso los impactos, como COVID-19, pero también los avances tecnológicos. En los últimos tiempos se ha producido una demanda de movilidad de los empleados: necesitan trabajar e interactuar con sus compañeros fuera de la oficina como si estuvieran en ella. […]

Microsoft ofrece una gran variedad de productos, entre los cuales podemos elegir cuál se ajusta más al modelo de uso que queremos darle, ya sea personal o empresarial. Entre las licencias que ofrece se encuentran las Microsoft Office 365 Business Basic, Microsoft 365 Business Premium… En este artículo hablaremos de una opción simple, económica y […]

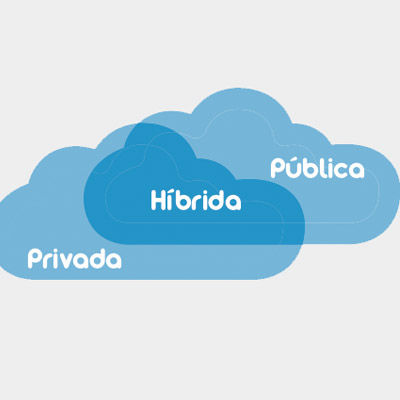

De dónde surge, qué es, qué necesidades cubre y los pros y contras del multicloud, es lo que vamos a intentar explicar en este artículo. Los orígenes del multicloud En los tiempos actuales, donde la eficiencia es la virtud más anhelada, cualquier departamento de la vida productiva está enfocada a conseguirla por encima de todo. […]

WinGet es una potente herramienta de administración de paquetes para línea de comandos relativamente reciente, incluida con el instalador de paquetes de Windows 10 y Windows 11. Esta permite instalar y actualizar aplicaciones de una forma sencilla, así como llevar un control del versionado de las mismas, e incluso es capaz de detectar aplicaciones ya […]

Para el primer trimestre del 2023 los reyes magos del equipo de desarrollo de Zabbix, nuestra herramienta de monitorización de redes, nos traerán una nueva versión. Será la 6.4 y será la última antes de la nueva versión LTS prevista para el segundo trimestres del 2024. Que nos va a traer esta nueva versión. Con […]

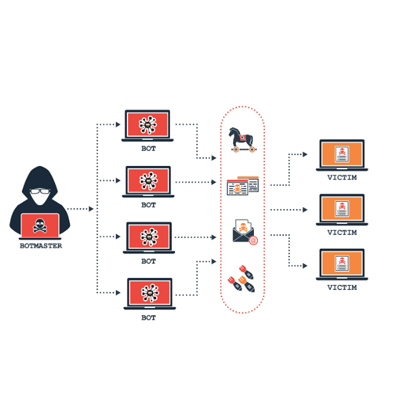

Un tema capital del que queremos escribir hoy. Alrededor del 95% de los incidentes de seguridad tienen su vector de entrada en una debilidad o vulnerabilidad de seguridad relacionada con el uso de la tecnología de los usuarios (Fuente). Tan sencillo y tan preocupante como esto. Por muchos esfuerzos que realicen las empresa en cuanto […]

Actualmente, los empleados de cualquier empresa usan aplicaciones web para las operaciones del día a día. Y estas aplicaciones a veces no están securizadas o están abiertas a internet lo que puede provocar que haya accesos a información privada. También es posible que te encuentres con la casuística de que tienes que proporcionar acceso a […]

Azure Firewall, es un firewall nativo ubicado en la nube, presentado como un servicio que permite a los clientes gestionar de forma centralizada el tráfico de red pero utilizando un enfoque DevOps. El servicio permite añadir reglas de filtrado tanto a nivel de aplicación como de red y está integrado Microsoft Threat Intelligence para filtrar […]

Descripción de la herramienta SQLMap es una herramienta de código abierto hecha en Python que automatiza la detección y explotación de inyecciones SQL. Sigue actualizándose y siendo mantenida por la comunidad y se puede encontrar en este repositorio de GitHub Funciones Comprendiendo los mensajes de log Si bien SQLMap es una herramienta automatizada que puede […]

Pruebas de carga Hoy hablaremos de las pruebas de carga (de inglés “load testing”). Es uno de los tipos de pruebas de software cuyo objetivo principal es simular la carga creada por un gran número de usuarios u operaciones. El objetivo de estas pruebas es encontrar los valores límite del rendimiento del software en los […]

Muchas veces desde las organizaciones de TI nos encontramos con el problema de elegir entre la posibilidad de proporcionar a los desarrolladores la flexibilidad que necesitan para ser productivos o mantener las estaciones de trabajo de desarrollo administradas y seguras. Más aún con la llegada del trabajo híbrido que ha obligado a los departamentos u […]

Cuando montamos una infraestructura corporativa con base Windows hay que tener en cuenta muchas cosas, pero una de las más importantes son los perfiles. ¿Perfiles locales? ¿Roaming profiles?… ¿Cuál es la mejor opción? La respuesta general es que depende de la plataforma puede ser mejor una u otra, pero personalmente preferimos un tipo de perfiles […]

Introducción En el verano de 2021, Microsoft y GitHub presentaron Copilot, un asistente de programación de redes neuronales que debería ayudarse a escribir un código mejor y más rápido. Copilot se ha desarrollado en colaboración con OpenAI y se basa en OpenAI Codex, un nuevo sistema de inteligencia artificial creado por OpenAI. OpenAI Codex tiene […]

Desde hace ya algo menos de 2 años, los administradores de IT que apoyen sus infraestructuras de virtualización sobre entornos Nutanix, disponen de un método de despliegue de infraestructura basado en terraform gracias al módulo que el propio Nunix desarrolla. Actualmente la última versión del módulo se encuentra en fase beta y es la 1.8.0-beta.1. […]

A finales de septiembre y principios de octubre ansible sacó la actualización 2.14 de su software de orquestación y aquí os venimos a comentar los cambios más significativos que se incluyen en esta nueva versión. Antes hagamos un breve recordatorio de que es Ansible. Ansible es un software libre pensado para la configuración y administración […]

SD-WAN es un software (algoritmo), para gestionar redes WAN, normalmente enlaces a Internet. Su finalidad es supervisar y equilibrar la carga del tráfico entre los diferentes enlaces WAN. Las comprobaciones de estado de cada interface WAN y las reglas SD-WAN permiten enrutar el tráfico de forma automática e inteligente en función de la aplicación, el […]

Introducción HashiCorp Vault es una herramienta de gestión de secretos y protección de datos confidenciales en entornos propios. A medida que las empresas crecen y se desarrollan, tarde o temprano surge la pregunta sobre el almacenamiento de sus secretos, principalmente logins y contraseñas, claves API/SSH, OTP (contraseña de un solo uso), etc. Aquí es donde […]

En esta nueva entrada vamos a ver una forma alternativa de controlar nuestros servicios de Azure desde nuestro sistema sin tener que acceder de forma directa a su panel web. Para ello nos beneficiaremos del cliente que ofrece Microsoft llamado Azure-cli. Algo que tenemos que tener bastante claro es que este cliente se usa mediante […]

En pocas palabras El 28 de septiembre de 2022, el proveedor de CDN CloudFlare presentó una alternativa a CAPTCHA fácil de usar, llamada Turnstile. Los usuarios ya no tienen que demostrar que no son robots e introducir cualquier carácter o seleccionar imágenes. En su lugar, Turnstile ejecuta un conjunto específico de llamadas, utilizando JavaScript, a […]

Si algo, poco, hemos aprendido en ICM durante estos más de 15 años de servicio, es que la mayor dificultad que existen en una empresa de tecnología es decidir qué tecnología desplegar y usar con nuestros clientes. Más aun si quieres ofrecer las últimas novedades. Y lo cierto es que, durante todos estos años, las […]

Terraform es un herramienta de gestión y orquestación de infraestructura. Está desarrollada por Hashicorp y nos permite definir y gestionar nuestra infraestructura como código. Utilidad de terraform En el pasado hemos hablado de terraform en múltiples entradas. Es una herramienta fantástica que llevamos utilizando en ICM, para el despliegue y la administración de infraestructura, desde […]

ICM es una empresa especializada en consultoría tecnológica y servicios IT pero, ¿esto que quiere decir? Cuando una de mis hijas tenía 5 o 6 años, al salir del cole, me preguntó «¿Papá tú de qué trabajas?» Me puso en una situación muy complicada. ¿Cómo explicarle a una niña qué es lo que hace una […]

Los Gestores de contraseñas. En el mundo actual, utilizamos un gran número de contraseñas: para el correo electrónico, las redes sociales, las tiendas online, los portales gubernamentales, etc. La mayoría de estos sitios nos exigen que utilicemos contraseñas seguras, es decir, contraseñas que utilicen letras mayúsculas y minúsculas, caracteres especiales y números. Y, lo más […]

En esta publicación os explicamos como abrir incidencias de suscripción CSP de Office 365, cuando un software de Office 365 (o Microsoft 365) falla, lo más habitual es buscar información sobre el problema en internet para encontrar la causa y el cómo solucionarlo. Los foros de soporte y la comunidad de Microsoft (donde tanto usuarios […]

“Duda” es lo que aparece la primera vez que nos enfrentamos a una consola de comandos en Ubuntu. No hay nada, solo una línea inmutable esperando que comiences a escribir. Esta entrada está pensada para los neonatos que están dando sus primeros pasos hacia la dirección correcta. Daremos unos cuantos comandos ubuntu básicos para que […]

¿Qué significa el término Helpdesk? Si lo traducimos literalmente, significa mesa de ayuda, y así lo entendemos en ICM, es un recurso de ayuda a nuestros clientes. En ICM hemos querido apostar por un servicio de calidad para poder ser un referente y ofrecer un servicio de valor añadido. Queremos que nuestros clientes encuentren siempre […]

¿Por qué es importante tener buenos sistemas de backup? Hace poco que precisamente leía el último informe de los señores de ESET donde mencionan que en lo que va de 2022 España es el país que tiene más ataques de Infostealing a nivel mundial. Pero es que también ocupamos la segunda posición en los países […]

WSL (Windows Subsystem for Linux) es una característica de Windows que nos permite ejecutar, dentro de nuestro Windows, un entorno de GNU/Linux. Dispone de la gran mayoría de herramientas de línea de comandos, utilidades y demás que podríamos utilizar en un sistema GNU/Linux tradicional o nativo. Como seguramente dedujiste, no se trata de que podamos […]

¿En cuántos momentos una empresa no se plantea una renovación de su parque informático corporativo? Si vamos a hacer una renovación tecnológica ¿En qué solución basarse? ¿Invierto en activo informático? ¿En modo Opex o Capex? ¿Afecta mi modo de invertir en este departamento en la productividad? ¿Y en la seguridad? ¿De qué forma conseguir un […]

Cada nuevo informe que aparece de las entidades públicas de seguridad alrededor del mundo (en nuestro caso INCIBE) indican que los incidentes de seguridad no paran de subir año a año. Cada día más sofisticados y con una capacidad de daño más elevada. Es un tema que, si bien es cierto que todo el tejido […]

Microsoft 365 ofrece 28 herramientas distintas en las categorías de organización, gestión, ofimática, productividad y comunicación. En este artículo trataremos con aquellas que se enfocan en la productividad en sí, aunque obviamente algunas también encuentran uso en la gestión y/o en la organización. ¿Cómo te ayuda Microsoft 365 a mejorar tu productividad? Mediante el uso […]

Generar certificados Let’s encrypt en Windows, es tarea ardua, por ello hemos pensado en esta guía para facilitaros el camino. Let’s Encrypt (lo llamaremos LE a lo largo de la entrada) es una entidad certificadora que lleva vigente desde el 14 de noviembre del 2015, día en que emitió el primer certificado. Emitir un certificado […]

Resulta muy importante, como ya sabemos, la monitorización de uso de disco, conocer el consumo de recursos en equipos informáticos, máxime cuando se trata de servidores que cumplen alguna función crítica en entornos productivos. Forma parte del grupo de recursos que son muy importantes de monitorizar en entornos de producción, como son la CPU, la […]

¿Qué son las pruebas de «pentesting»? Una prueba de «pentesting» o penetración, también conocida como «pen test«, es un ciberataque simulado contra un sistema informático para comprobar si existen vulnerabilidades explotables. Las pruebas de «pentesting» implican el intento de violación de cualquier sistema de aplicación, (por ejemplo, API’s, servidores frontend/backend para descubrir vulnerabilidades o entradas […]

Hoy nos centraremos en dos conceptos habituales en las conversaciones cuando hablamos de computación en la nube el Container vs Instancia. Comenzaremos con los contenedores. Podríamos marcar como fecha aproximada de su nacimiento en 1979 con el sistema operativo Unix V7 donde nace el comando chroot y que permite cambiar el directorio principal a otra […]

Como seguro ya sabéis, han llegado los fondos europeos de ayuda para la digitalización del tejido empresarial. Europa ayudará a los países del mercado común europeo con los fondos Next Generation. Son fondos dedicados para la modernización tecnológica de las empresas que participen. Inicialmente, el primer paquete de ayudas está destinado para pymes de un […]

Hoy vamos a hablar sobre la gestión del servicio de Microsoft Internet Information Services (IIS). Se trata del servidor de publicación Web de Microsoft, que viene como Rol opcional en todas las ediciones de Windows Server. Podemos utilizarlo para publicar contenido Web, ya sea estático o aplicaciones basadas en .net, php, etc… Mediante comandos de […]

A lo largo de nuestros más de 25 años de experiencia en el mundo de los sistemas informáticos, consultoría IT y desarrollo de proyectos nos hemos encontrado con situaciones muy “interesantes” en el área de llevar a producción proyectos, actualizar y mantener aplicaciones. Al final ha sido siempre el punto más crítico en lo que […]

Día cero o zero day es el término utilizado para nombrar aquellas vulnerabilidades y/o ataques de los que se tiene conocimiento globalmente y que pueden comprometer sistemas antes que los proveedores de software o hardware afectados dispongan de una solución correctora a dicha vulnerabilidad y que son utilizadas activamente.

El avance de la tecnología ha provocado la sofisticación y diversificación de los ataques. En este artículo, nos centraremos en hablar sobre las copias de seguridad o Backups, ya que constituyen una gran defensa muy eficaz contra el ransomware o cualquier tipo de ciberataque, de lo cual también se conciencia a continuación.

¿Podemos ayudarte?

Cada empresa tiene su personalidad. Por eso no hay dos proyectos iguales como no hay dos empresas idénticas. En ICM lo sabemos y por ese motivo trabajamos cada proyecto a medida.

Confian en nosotros