ICM / how-to-do / Recopilación de información de servicios web para detectar fallos de seguridad. Parte II.

Recopilación de información de servicios web para detectar fallos de seguridad. Parte II.

8 febrero 2022 | Pablo Gómez

Como ya hablamos en la primera parte de esta entrega, la realización de “footprinting” en una organización objetivo proporciona el perfil completo de la situación de seguridad actual. Los hackers pueden entonces analizar el informe para identificar las lagunas de seguridad de la organización objetivo, y construir un plan de ataque.

Los atacantes recogen esta información de fuentes de acceso público, como motores de búsqueda, sitios de redes sociales, bases de datos Whois, etc. Las técnicas más comunes utilizadas para recopilar información sobre la organización objetivo a partir de diferentes fuentes serían:

- Footprinting a través de motores de búsqueda

- Footprinting a través de servicios web

- Footprinting a través de las redes sociales

- Footprinting de sitios web

- Footprinting por correo electrónico

- Whois footprinting

- DNS footprinting

- Footprinting de red

- Footprinting mediante ingeniería social

En esta entrega nos vamos a centrar en la primera parte: footprinting a través de motores de búsqueda.

Footprinting a través de motores de búsqueda

Los motores de búsqueda son las principales fuentes de información clave de una organización objetivo. Muchos de estos pueden extraer información como plataformas tecnológicas, detalles de los empleados, páginas de acceso, portales de intranet, información de contacto, etc. Esta información ayuda al atacante a realizar ingeniería social y otros tipos de ataques avanzados al sistema.

Por ejemplo, una búsqueda en Google puede revelar las publicaciones en foros del personal de seguridad, dejando ver las marcas de cortafuegos o de software antivirus que utiliza el objetivo. Esta información ayuda al atacante a identificar las vulnerabilidades de estos controles de seguridad. Los atacantes pueden utilizar los operadores de búsqueda avanzados disponibles en estos motores de búsqueda y crear consultas complejas para encontrar, filtrar y ordenar información específica sobre el objetivo.

Hacking de Google

El hacking de Google se refiere al uso de operadores de búsqueda avanzados de Google para crear consultas de búsqueda complejas con el fin de extraer información sensible u oculta. La información a la que se accede es utilizada por los atacantes para encontrar objetivos vulnerables. Google ofrece operadores de búsqueda avanzada, que ayudan a acotar la consulta de búsqueda y a obtener el resultado más relevante y preciso. La sintaxis para utilizar un operador de búsqueda avanzada es la siguiente:

operador: search_term

–site: Este operador restringe los resultados de la búsqueda al sitio o dominio especificado. Por ejemplo, la consulta [game sites:www.agames.com] ofrece información sobre los juegos del sitio agames.com.

–allinurl: Este operador restringe los resultados a las páginas que contienen todos los términos de la consulta especificados en la URL. Por ejemplo, la consulta [allinurl:google career] sólo devuelve las páginas que contienen las palabras «google» y «career» en la URL.

–inurl: Este operador restringe los resultados a las páginas que contienen la palabra especificada en la URL. Por ejemplo, la consulta [inurl:copy site:www.google.com] devuelve sólo las páginas de Google en las que la URL tiene la palabra «copy».

–allintitle: Este operador restringe los resultados a sólo las páginas que contienen todos los términos de la consulta especificados en el título. Por ejemplo, la consulta [allintitle: detect malware] devuelve sólo las páginas que contienen las palabras «detect» y «malware» en el título.

–intitle: Este operador restringe los resultados a sólo las páginas que contienen el término especificado en el título. Por ejemplo, la consulta [malware detection intitle:help] devuelve sólo las páginas que tienen el término «help» en el título, y los términos «malware» y «detection» en cualquier parte de la página.

–inanchor: Este operador restringe los resultados a sólo las páginas que contienen los términos de la consulta especificados en el “texto ancla” de los enlaces a la página. Por ejemplo, la consulta [Anti-virus inanchor:Norton] devuelve sólo las páginas con “texto ancla” en los enlaces a las páginas que contienen la palabra «Norton» y la página que contiene la palabra «Anti-virus».

–allinanchor: Este operador restringe los resultados a sólo las páginas que contienen todos los términos de la consulta especificados en el “texto ancla” de los enlaces a las páginas. Por ejemplo, la consulta [allinanchor:unirme al grupo telegram] devuelve sólo las páginas cuyo texto de anclaje en los enlaces a las páginas contiene las palabras «unirme», «al», «grupo» y «telegram».

–cache: Este operador muestra la versión en caché de Google de una página web en lugar de la versión actual de la misma. Por ejemplo, mostrará la versión en caché de Google de la página principal de la Electronic Frontier Foundation.

–enlace: Este operador busca sitios o páginas web que contengan enlaces al sitio o página web especificados. Por ejemplo, encuentra páginas que apuntan a la página principal de Google Guide.

–related: Este operador muestra sitios web similares o relacionados con la URL especificada. Por ejemplo, proporciona a la página de resultados del motor de búsqueda de Google sitios web similares a microsoft.com.

–info: Este operador encuentra información para la página web especificada. Por ejemplo, [info:gothotel.com] proporciona información sobre la página de inicio del directorio nacional de hoteles GotHotel.com.

–location: Este operador encuentra información para una ubicación específica. Por ejemplo, [location:el corte ingles] le dará resultados basados en el término «el corte ingles».

–filetype: Este operador permite buscar resultados basados en una extensión de archivo. Por ejemplo, [jasmine:jpg] proporcionará archivos jpg basados en jasmine.

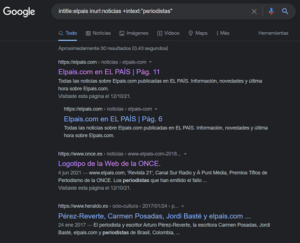

Así, por ejemplo utilizando la sintaxis del operador avanzado de Google [intitle:elpais inurl:noticias +intext:”periodistas»], se puede encontrar información específica sobre una organización objetivo y noticias sobre periodistas.

Base de Datos de Hacking de Google

Otro componente importante es la Base de Datos de Hacking de Google (GHDB), una fuente autorizada para consultar el alcance cada vez mayor del motor de búsqueda de Google. En la GHDB, encontraremos términos de búsqueda para archivos que contienen nombres de usuario, servidores vulnerables e incluso archivos que contienen contraseñas.

La base de datos de “exploits” es un archivo de vulnerabilidades y exposiciones comunes (CVE) que cumple con los “exploits” públicos y el software vulnerable correspondiente, desarrollado para ser utilizado por los probadores de penetración y los investigadores de vulnerabilidades. Utilizando los “dorks” de GHDB, los atacantes pueden identificar rápidamente todos los “exploits” y vulnerabilidades disponibles públicamente de la infraestructura de TI de la organización objetivo.

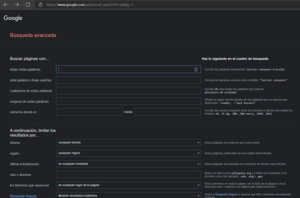

Función búsqueda avanzada Google

La función de búsqueda avanzada de Google ayuda a realizar búsquedas complejas en la web. Con la búsqueda avanzada de Google y la búsqueda avanzada de imágenes, se puede investigar en la web con mayor precisión y exactitud.

Se pueden encontrar sitios que pueden enlazar con el sitio web de una organización de destino. Esto ayuda a extraer información como socios, proveedores, clientes y otras afiliaciones del sitio web de destino.

Se puede utilizar la búsqueda avanzada de imágenes de Google para obtener imágenes del objetivo, su ubicación, sus empleados, etc. Para realizar una búsqueda avanzada en Google, hay que ir a “Configuración” en la parte inferior derecha de la página de inicio de Google y, a continuación, seleccionar “Búsqueda avanzada” en el menú o escribe directamente “https://www.google.com/advanced_search” en la barra de direcciones. La búsqueda avanzada permite especificar cualquier número de criterios que debe cumplir la búsqueda.

Recopilación de información de los motores de búsqueda FTP

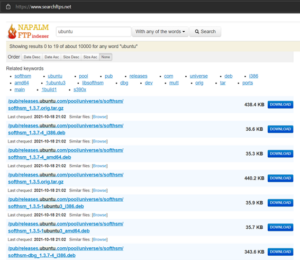

Los motores de búsqueda FTP se utilizan para buscar archivos ubicados en servidores FTP que contienen información valiosa sobre la organización de destino. Aunque los servidores FTP suelen estar protegidos con contraseñas, muchos servidores no están protegidos y se puede acceder a ellos directamente a través de los navegadores web.

De este modo, usando motores de búsqueda FTP como “NAPALM FTP Indexer”, “Global FTP Search Engine” y “FreewareWeb FTP File Search”, los atacantes pueden buscar archivos y directorios críticos que contengan información valiosa como estrategias empresariales, documentos fiscales, registros personales de los empleados, registros financieros, software con licencia y otra información confidencial.

Como se muestra en la captura de pantalla, los atacantes pueden utilizar la herramienta online “NAPALM FTP Indexer” para encontrar archivos y documentos críticos relacionados con el dominio objetivo.

Recopilación de información de los motores de búsqueda de IoT

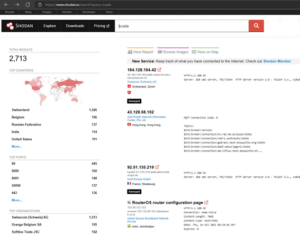

Los motores de búsqueda del Internet de las Cosas (IoT) rastrean Internet en busca de dispositivos IoT de acceso público. A través de una búsqueda, un atacante puede obtener el control de los sistemas de Control de Supervisión y Adquisición de Datos (SCADA), sistemas de control de tráfico, electrodomésticos conectados a Internet, aparatos industriales, cámaras de CCTV, etc.

Muchos de estos dispositivos IoT no son seguros, es decir, carecen de contraseñas o utilizan las credenciales por defecto, que pueden ser explotadas fácilmente por los atacantes. Con la ayuda de motores de búsqueda de IoT como Shodan, Censys y Thingful, los atacantes pueden obtener información como los detalles del fabricante, la ubicación geográfica, la dirección IP, el nombre del host y los puertos abiertos del dispositivo IoT objetivo.

Usando esta información, el atacante puede establecer una puerta trasera a los dispositivos IoT y obtener acceso a ellos para lanzar más ataques. Como se muestra en la captura de pantalla, los atacantes pueden utilizar Shodan para encontrar todos los dispositivos IoT de la organización objetivo que tienen puertos y servicios abiertos.