ICM / how-to-do / Recopilación de información de servicios web para detectar fallos de seguridad. Parte III.

Recopilación de información de servicios web para detectar fallos de seguridad. Parte III.

20 febrero 2022 | Pablo Gómez

Si en anteriores entradas hemos hablado de footprinting y de su aplicación en motores de búsqueda, en esta entrada nos vamos a centrar en el uso de footpriting a través de servicios web.

“Footprinting” a través de los servicios web

Los servicios web, como los servicios de búsqueda de personas, pueden proporcionar información sensible sobre el objetivo. Los archivos de Internet también pueden proporcionar información sensible que ha sido eliminada de la World Wide Web (WWW).

Los sitios de redes sociales, los servicios de búsqueda de personas, los servicios de alerta, los servicios financieros y los sitios de empleo proporcionan información sobre un objetivo, como los detalles de la infraestructura, la ubicación física y los detalles de los empleados. Además, los grupos, foros y blogs pueden ayudar a los atacantes a recopilar información sensible sobre un objetivo, como información de la red pública, información del sistema e información personal. Utilizando esta información, un atacante puede construir una estrategia de hacking para entrar en la red de la organización objetivo y llevar a cabo otros tipos de ataques avanzados al sistema.

Cómo encontrar los dominios de nivel superior (TLD) y los subdominios de una empresa

Los dominios de nivel superior (TLD Top Level Domains) y subdominios de una empresa pueden proporcionar una gran cantidad de información útil a un atacante. Un sitio web público está diseñado para mostrar la presencia de una organización en Internet y está disponible para el acceso público gratuito. Este puede contener información como la historia de la organización, los servicios y productos, y la información de contacto. Y la URL externa de la organización puede localizarse con la ayuda de motores de búsqueda como Google y Bing.

El subdominio está disponible sólo para algunas personas. En muchas organizaciones, los administradores de sitios web crean subdominios para probar nuevas tecnologías antes de desplegarlas en el sitio web principal. Por lo general, estos subdominios están en fase de prueba y son inseguros y son más vulnerables a diversas explotaciones.

Los subdominios proporcionan información sobre los diferentes departamentos y unidades de negocio de una organización. Su identificación puede revelar información crítica sobre el objetivo, como el código fuente del sitio web y los documentos del servidor web. Por ello, es importante aplicar restricciones de acceso basadas en la dirección IP, el dominio o la subred, el nombre de usuario y la contraseña.

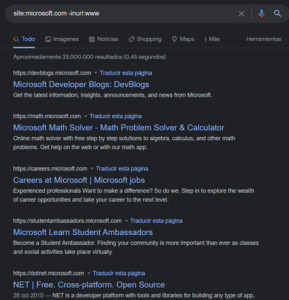

El subdominio ayuda a acceder a las funciones privadas de una organización. Por lo tanto, un hacker que conozca la URL externa de una empresa puede descubrir a menudo el subdominio mediante ensayo y error, o utilizando un servicio como “Netcraft”. También puede usar el operador de búsqueda avanzada de Google para identificar todos los subdominios del objetivo:

site:microsoft.com -inurl:www

Subdominios de sitios web

“Sublist3r” es un script en Python diseñado para enumerar los subdominios de los sitios web utilizando OSINT (Open Source Intelligence). Este permite enumerar subdominios a través de múltiples fuentes a la vez y , además, ayuda a los probadores de penetración y a los “hackers” a recopilar y reunir subdominios para el dominio al que se dirigen.

Este script enumera subdominios utilizando muchos motores de búsqueda como Google, Yahoo, Bing, Baidu y Ask. También enumera subdominios utilizando Netcraft, VirusTotal, ThreatCrowd, DNSdumpster y ReverseDNS.

Sintaxis: sublist3r [-d DOMINIO] [-b BRUTEFORCE] [-p PUERTOS] [-v VERBOSE][-t HILOS] [-e MOTORES] [-o SALIDA]

-d –domain: Nombre de dominio para enumerar subdominios del dominio.

-b –bruteforce: Habilitar el módulo de fuerza bruta de los submódulos.

-p –ports: Escanear los subdominios encontrados contra puertos TCP específicos.

–v –verbose: Habilitar el modo verbose y mostrar los resultados en tiempo real.

-t -threads: Número de hilos a utilizar para la fuerza bruta subbruta.

-e -engines: Especificar una lista separada por comas de motores de búsqueda.

-o- -output: Guardar los resultados en un archivo de texto Mostrar el mensaje de ayuda y salir.

–h -ayuda

Como ejemplo podemos echar un vistazo a los subdominios de Microsoft:

──(user001㉿kali)-[~/Sublist3r-master]

└─$ sublist3r -d microsoft.com -p 80

Enumerating subdomains now for microsoft.com

[-] Searching now in Baidu..

[-] Searching now in Yahoo..

[-] Searching now in Google..

[-] Searching now in Bing..

[-] Searching now in Ask..

[-] Searching now in Netcraft..

[-] Searching now in DNSdumpster..

[-] Searching now in Virustotal..

[-] Searching now in ThreatCrowd..

[-] Searching now in SSL Certificates..

[-] Searching now in PassiveDNS..

[!] Error: Virustotal probably now is blocking our requests

[-] Total Unique Subdomains Found: 11690

[-] Start port scan now for the following ports: 80

www.microsoft.com – Found open ports: 80

Forms.microsoft.com – Found open ports: 80

Careers.microsoft.com – Found open ports: 80

Channelincentivesbeta.microsoft.com – Found open ports: 80

B2BWebApp1.microsoft.com – Found open ports: 80

EnterpriseEnrollment.microsoft.com – Found open ports: 80

Security.microsoft.com – Found open ports: 80

RedmondTS.microsoft.com – Found open ports: 80

Verifyme.microsoft.com – Found open ports: 80

academy.microsoft.com – Found open ports: 80

account.microsoft.com – Found open ports: 80

acbb-ats-westus2-ppe-1.microsoft.com – Found open ports: 80

activex.microsoft.com – Found open ports: 80

www.adcenter.microsoft.com – Found open ports: 80

adInquiry.adCenter.microsoft.com – Found open ports: 80

AdInquiry.adcenter.microsoft.com – Found open ports: 80

feedback.adcenter.microsoft.com – Found open ports: 80

support.adcenter.microsoft.com – Found open ports: 80

sharedservices.adcenterapi.microsoft.com – Found open ports: 80

admin.microsoft.com – Found open ports: 80

advertising.microsoft.com – Found open ports: 80

community.advertising.microsoft.com – Found open ports: 80

partners.advertising.microsoft.com – Found open ports: 80

share.advertising.microsoft.com – Found open ports: 80

aeos.microsoft.com – Found open ports: 80

aer.microsoft.com – Found open ports: 80

La lista es mucho más larga, pero el objetivo es ver una ejecución y el resultado de esta. Descuidos de subdominios temporales para pruebas o bien bajas de subdominios que no se acaban borrando de los DNS’s, nos pueden dar algún que otro disgusto.

Encontrar la ubicación geográfica del objetivo

Información como la ubicación física de una organización juega un papel vital en el proceso de hacking. Los atacantes pueden obtener esta información utilizando el “footprinting”. Además de la ubicación física, un pirata informático también puede adquirir información como los puntos de acceso público a Wi-Fi que se encuentran en los alrededores y que pueden ofrecer una forma de entrar en la red de la organización objetivo.

Los atacantes que conocen la ubicación de una organización objetivo pueden buscar en basuras, vigilar, hacer ingeniería social y otros ataques no técnicos para obtener más información. Una vez que los atacantes disciernen la ubicación del objetivo, pueden obtener imágenes satelitales detalladas de la ubicación utilizando diversas fuentes disponibles en Internet, como “Google Earth” y “Google Maps”. Los atacantes utilizan esta información para obtener acceso no autorizado a edificios, redes alámbricas e inalámbricas y sistemas.

Herramientas para encontrar la ubicación geográfica

Las herramientas para encontrar la ubicación geográfica permiten encontrar y explorar la mayoría de los lugares de la tierra. Herramientas como “Google Maps” localizan incluso las entradas del edificio, las cámaras de seguridad y las puertas.

Estas herramientas ofrecen mapas interactivos, mapas de contorno, imágenes de satélite e información sobre cómo interactuar y crear mapas propios. Los atacantes pueden utilizar herramientas como “Google Earth”, “Google Maps” y “Wikimapia” para encontrar o localizar entradas a edificios, cámaras de seguridad, puertas, lugares para esconderse, puntos débiles en las vallas del perímetro y recursos de servicios públicos como conexiones eléctricas, para medir la distancia entre diferentes objetos, etc.

Google Earth

Los atacantes utilizan la herramienta Google Earth para encontrar la ubicación exacta de un objetivo. Con esta herramienta, los atacantes pueden incluso acceder a imágenes en 3D que representan la mayor parte de la superficie de la Tierra poblada con una alta resolución. El detalle permite a los atacantes obtener vistas de calles, información de altitud e incluso coordenadas.

Muchos edificios de organismos críticos obligan a insertar coordenadas falsas en estas herramientas para evitar posibles ataques terroristas.