ICM / seguridad / ¿Qué es un Sistema de Detención de Intrusiones?

¿Qué es un Sistema de Detención de Intrusiones?

7 junio 2021 | Pablo Gómez

La sofisticación de las técnicas de seguridad de las empresas se está desarrollando de forma muy rápida y avanzada. Una de estas técnicas es el IDS/IPS o Sistema de Detección/Prevención de Intrusiones en nuestra red. En esta entrada, os explicamos en qué consiste

Sistema de detección de intrusiones

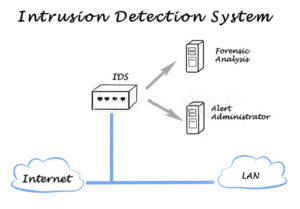

Un sistema de detección de intrusiones (IDS) es un dispositivo de hardware o software de seguridad que se utiliza para monitorizar, detectar y proteger redes o sistemas de actividades maliciosas. Puede alertar al personal de seguridad inmediatamente después de detectar intrusiones.

Los IDS son extremadamente útiles, ya que monitorizan el tráfico entrante y saliente de la red y verifican continuamente actividades sospechosas para detectar posibles brechas de seguridad en la red o en los sistemas. Específicamente, verifican el tráfico en busca de firmas que coincidan con los patrones de intrusión conocidos y activan una alarma cuando se detecta una coincidencia. Los IDS se pueden clasificar en IDS activos y pasivos según su funcionalidad. Un IDS pasivo generalmente solo detecta intrusiones, mientras que un IDS activo (llamado IPS), no solo detecta intrusiones en la red, sino que también las previene.

Principales funciones de un IDS

Recopilar y analizar información desde un sistema o una red para identificar posibles violaciones de la política de seguridad, incluido el acceso no autorizado, así como el uso indebido.

También conocido como «rastreador de paquetes«, intercepta los paquetes que viajan a través de varios medios y protocolos de comunicación, generalmente TCP / IP. Los paquetes se analizan una vez capturados. Un IDS evalúa el tráfico en busca de presuntas intrusiones y emite una alarma al detectar dichas intrusiones.

Dónde instalar un IDS en la red

Uno de los lugares más comunes para implementar un IDS es cerca del firewall. Dependiendo del tráfico a monitorizar, se coloca por delante o por detrás del firewall para monitorizar el tráfico sospechoso, originado desde dentro o desde fuera de la red. Cuando se coloca en el interior, el IDS debe estar cerca de la DMZ. Sin embargo, la mejor práctica es utilizar una defensa en capas mediante la implementación de un IDS delante del firewall y otro detrás del firewall en la red.

Antes de implementar el IDS, es esencial analizar la topología de la red, comprender cómo fluye el tráfico hacia y desde los recursos que un atacante puede usar para obtener acceso a la red e identificar los componentes críticos que serán posibles objetivos de ataques contra la red. Una vez que se determina la posición del IDS en la red, el IDS debe configurarse para maximizar su efecto de protección de red.

Cómo funciona un IDS

El propósito principal del IDS es proporcionar monitorización y detección de intrusiones en tiempo real. Además, los IDS reactivos (IPS) pueden interceptar, responder y prevenir intrusiones.

Un IDS funciona de la siguiente manera:

Los IDS tienen sensores para detectar firmas maliciosas en paquetes de datos, y algunos IDS avanzados incluyen detección de actividad de comportamiento del tráfico malicioso. Incluso si las firmas de los paquetes no coinciden perfectamente con las firmas en la base de datos de firmas de IDS, el sistema de detección de actividad puede alertar a los administradores sobre posibles ataques.

Si la firma coincide, el IDS realiza acciones predefinidas como terminar la conexión, bloquear la dirección IP, descartar el paquete y/o generar una alarma para notificar al administrador. Cuando el paquete pasa todas las pruebas, el IDS lo reenviará a la red.

¿Cómo detecta una intrusión?

Un IDS utiliza tres métodos para detectar intrusiones en la red:

El reconocimiento de firmas, también conocido como detección de uso indebido, intenta identificar eventos que indican un intento de acceso a un sistema o red. Esta técnica implica primero crear modelos de posibles intrusiones y luego comparar estos modelos con eventos entrantes para tomar una decisión de detección. Las firmas para IDS se crearon bajo el supuesto de que el modelo debe detectar un ataque sin perturbar el tráfico normal del sistema. Solo los ataques deben coincidir con el modelo, de lo contrario, podrían producirse falsas alarmas.

La detección de anomalías difiere del reconocimiento de firmas. La detección de anomalías implica una base de datos de anomalías. Se detecta una anomalía cuando se produce un evento fuera del umbral de tolerancia del tráfico normal. Por lo tanto, cualquier desviación del uso regular es un ataque. La detección de anomalías detecta intrusiones en función de las características de comportamiento fijas de los usuarios y los componentes de un sistema informático.

La detección de anomalías de protocolo depende de las anomalías específicas de un protocolo. Identifica fallos particulares en la implementación del protocolo TCP/IP por parte de los proveedores. Los protocolos están diseñados de acuerdo con las especificaciones RFC, que dictan negociaciones estándar para permitir la comunicación. El detector de anomalías de protocolo puede identificar estos ataques.

Tipos de sistemas de detección de intrusos

Hay dos tipos de sistemas de detección de intrusos, sistemas de detección de intrusiones basados en red y sistemas de detección de intrusiones basados en host.

Los sistemas de detección de intrusos basados en la red (NIDS) verifican cada paquete que entra en la red para detectar la presencia de anomalías y datos incorrectos. Un NIDS captura e inspecciona todo el tráfico. Genera alertas a nivel de IP o aplicación en función del contenido.

Los NIDS están más distribuidos que los IDS basados en host. El NIDS identifica las anomalías en los niveles de routing y host. Audita la información contenida en los paquetes de datos y registra la información de los paquetes maliciosos. Además, asigna un nivel de amenaza a cada riesgo después de recibir los paquetes de datos. El nivel de amenaza permite que el equipo de seguridad permanezca alerta. Estos mecanismos generalmente consisten en una caja negra colocada en la red en un modo promiscuo, escuchando patrones indicativos de una intrusión. Detecta actividad maliciosa, como ataques DoS, escaneos de puertos o incluso intentos de acceso a servidores.

Un IDS basado en host (HIDS) analiza el comportamiento de cada sistema. El HIDS se puede instalar en cualquier sistema, desde un simple PC de escritorio hasta en un servidor. Es más versátil que el NIDS. Además de detectar actividades internas no autorizadas, los sistemas basados en host también son eficaces para detectar modificaciones de archivos no autorizados.

El HIDS se centra en los aspectos cambiantes de los sistemas locales. También está más centrado en la plataforma, con un mayor enfoque en el sistema operativo Windows, sin embargo, hay otros HIDS disponibles para plataformas UNIX. No son muy comunes debido a la sobrecarga en la que incurren al tener que monitorizar cada evento del sistema.

Ventajas de IPS sobre IDS

A diferencia, IPS puede bloquear y eliminar paquetes ilegales en la red y puede prevenir la sucesión de ataques directos en la red controlando la cantidad de tráfico. Los IDS requieren atención asiduamente ya que solo monitorizan y pueden dar lugar a dejadez o no darle importancia a alarmas que pueden llegar a ser peligrosas.