ICM / microsoft / Microsoft 365 Defender para correo electrónico

Microsoft 365 Defender para correo electrónico

9 febrero 2022 | Carlos Calvo

En este artículo, vamos a mostrar algunas de las herramientas que Microsoft Defender 365 ofrece a las empresas para proteger su entorno de correo electrónico. ¿Cómo? Añadiendo mecanismos de seguridad para la protección de nuestros usuarios combinado con un entorno de recopilación de datos que podremos usar para establecer el nivel de riesgo de nuestra empresa y entorno.

También haremos una pequeña introducción de las diferentes configuraciones que podemos aplicar a nuestra organización para proteger el correo electrónico corporativo. Y, en consecuencia, proteger al usuario final, objetivo principal de más del 90% de los ataques dirigidos a una empresa.

Licenciamiento

Para realizar las pruebas, se ha contado con licenciamiento para Advanced Threat Protection Plan 2. Con este nivel, tenemos acceso a algunas de las características más interesantes de protección contra amenazas.

La mayoría de los servicios ofrecidos por Plan1 y Plan2 del licenciamiento ATP son comunes. En cambio, Plan2 tiene algunas características de reporting y búsqueda avanzada de amenazas comor:

- Threat Trackers: se trata de una seria de informes y widgets que ofrecen información sobre el estado de seguridad de la plataforma, alertas sobre campañas activas en nuestra organización etc.

- Explorer (Advanced Threat Investigation): es un panel de búsqueda avanzada en el que poder listar, categorizar y filtrar los ataques recibidos por tipo, origen, y un sinfín de propiedades más. En definitiva, se trata de un lugar centralizado en el que localizar las amenazas que están sucediendo o ya han sucedido dentro de nuestra organización.

- Automated Investigation and Response: compuesto por un sistema que se encarga, de forma autónoma, de revisar y responder a alertas en el momento que suceden.

- Attack Simulator: como su nombre indica, se trata de un conjunto de herramientas que nos ofrecen la posibilidad de montar ataques contra nuestra propia empresa. Obviamente, son simulaciones que nos ayudarán a hacernos una idea del nivel de alerta que nuestros usuarios tienen frente a intentos de robo o de extracción de información sensible. Además, podremos recoger los datos acerca de la efectividad del ataque para mejorar continuamente, reforzando aquellas áreas más “débiles” dentro de nuestra empresa.

Security – Microsoft 365 Defender para correo electrónico

Dentro de Microsoft Security , podemos encontrar acceso a los diferentes paneles que nos permiten revisar el estado de seguridad y la configuración de nuestra plataforma. Aunque disponemos de otros paneles de seguridad dentro de security como Endpoints de Intune, en este artículo nos vamos a centrar en la seguridad que rodea el correo electrónico.

No obstante, nos gustaría comentar que es posible habilitar el entorno de seguridad Advanced Threat Protection para Sharepoint, OneDrive o Teams. Para una mayor protección, es conveniente habilitar esta característica y asegurarnos de que nuestros usuarios siguen protegidos cuando comparten ficheros, mediante la identificación y el bloqueo de ficheros maliciosos dentro de estos entornos.

Email & Colaboration

Esta es la sección en la que encontraremos la mayoría de configuraciones relacionadas con la protección en el correo electrónico, usando Microsoft 365 Defender.

DKIM

DKIM es un mecanismo de verificación y autenticación para el correo electrónico. Utiliza criptografía de clave pública, de modo que el servidor que envía el correo lo firma con su clave privada y el resto de los servidores por los que pasa el correo validan con la clave pública la firma. Así, pueden asegurar que el servidor que dice ser el origen realmente lo es, y que el correo o su firma no han sido alterados por el camino.

Todo este mecanismo es transparente para el usuario, que es totalmente ajeno a esta serie de comprobaciones que suceden antes de que reciba el correo en su bandeja de entrada.

Antispam

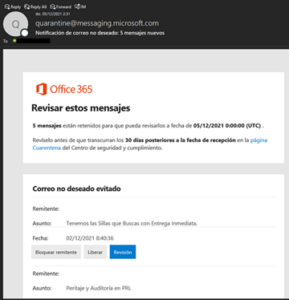

Se trata de un mecanismo que nos protege ante la recepción de correos electrónicos que el sistema categoriza como SPAM. El funcionamiento es sencillo: simplemente ATP irá poniendo mails que considere SPAM en cuarentena. Cuando un usuario tiene mensajes retenidos o en cuarentena, recibirá un correo con cierta frecuencia como el siguiente, en el que puede revisar el mail para asegurarse que realmente es SPAM.

La revisión se realiza sobre un entorno seguro dentro del site de security de Microsoft 365 Defender. O podrá liberarlo o bloquearlo si realmente está seguro de que conoce si el mail es legítimo o no.

Anti phishing

El Sistema Anti phishing se encarga de reconocer ataques que reciben los usuarios y que tratan de engañarlos, haciéndole creer al receptor del mail que el remitente es uno diferente al real. Esto se puede hacer enviando el correo, casi siempre desde un servidor malicioso, con un From falso o confuso. O mediante un nombre de usuario y/o dominio que no sea exactamente como el legítimo, pero sí muy parecido léxicamente.

Por ejemplo, si tuviésemos un usuario que fuese harry.thomas@icm.es, alguien podría intentar enviar un correo a un compañero de Harry, haciéndose pasar por Harry con una dirección como ‘harry.thonas@icm.es’ o ‘harry.thomas@icn.es’. Diferentes, pero en ocasiones imperceptible por el usuario receptor, provocando que éste quizás conteste a una posible petición de información del atacante y, en consecuencia, una fuga de información de nuestra empresa.

ATP Anti-phishing, como se puede deducir, se encargará de detectar a tiempo real y bloquear este tipo de mensajes maliciosos.

Safe Tips

A parte del bloque activo, ATP también cuenta con Safe Tips, una serie de etiquetas visibles para el usuario dentro de un correo electrónico recibido, que alertan al usuario de aspectos interesantes acerca del emisor del mail. Por ejemplo, si el sistema no tiene controlado un remitente como habitual, al recibir un correo desde esa cuenta de correo veremos que en nuestro mail aparece esta etiqueta:

Con esta etiqueta, el sistema nos está diciendo que, aunque considera que el mail es legítimo, debemos tener cuidado puesto que no es una persona que nos escriba con demasiada frecuencia. En ocasiones, podría indicarnos que es el primer correo que recibimos de un usuario concreto, remitentes no autenticados, etc.

Antimalware

Microsoft utiliza una solución Anti-Virus/Anti-Malware para detectar contenido malicioso dentro de los ficheros que se envían adjuntos a un correo electrónico. Cómo se tratan esos correos depende de la configuración del servicio y de, por ejemplo, el tipo de cuarentena aplicado a ese tipo de objetos maliciosos. Básicamente, el servicio protegerá al usuario ante la recepción de ficheros infectados que pudieran comprometer muy seriamente la seguridad y privacidad de nuestros datos.

Safe Links

Aquí estamos focalizándonos concretamente en la pregunta, ¿dónde hacen clic nuestros usuarios? Casi la totalidad de los ciberataques (más del 90% como decíamos en la introducción de este artículo) empiezan con una campaña de phishing y con mails que ofrecen a los usuarios enlaces para acceder a sites maliciosos, donde se lleva a cabo realmente el robo de la información o la infección.

El servicio Safe Links examina la URL de cada enlace en el que se hace clic en tiempo real en un entorno totalmente seguro y aislado. Si el destino es malicioso, el usuario es avisado inmediatamente. Éste podría acceder igualmente, pero en ese caso ya tendremos la traza de qué usuario ha hecho clic en qué enlace no seguro, para poder en el futuro, mejorar el entrenamiento de nuestros usuarios frente a este tipo de trampas.

* En relación con Teams y Sharepoint, en esta sección podemos habilitar también la funcionalidad para estos servicios, modificando la configuración general para Safe Links.

Safe Attachments

Este servicio se encarga de abrir cada documento adjunto en un mail, en un entorno separado y aislado. De este modo, comprueba que dicho adjunto es seguro. Si no lo es, el adjunto se destruye. Como dato curioso, esto sucede en Microsoft unos 10.000 millones de veces al mes. Seguidamente, se notifica al usuario, notificando previamente a Microsoft 365 Defender de la amenaza. Así, el sistema Intelligent Security Graph continúa aprendiendo de forma autónoma para la mejora continua del servicio.

* También podemos habilitar esta funcionalidad para Teams y Sharepoint modificando la configuración general para Safe Links.

Attack Simulator Training

Conjunto de herramientas y plantillas que nos ofrecen la posibilidad de montar ataques simulados contra nuestra propia empresa. La forma en la que los usuarios responden a estos ataques es registrada, para formarnos una idea del nivel de alerta que tienen frente a intentos de robo o de extracción de información sensible. Además, podremos recoger los datos relacionados con la efectividad del ataque, y reforzar aquellas áreas más “débiles” dentro de nuestra empresa.

Disponemos de multitud de tipos de ataque (robo de credenciales, adjuntos infectados, links maliciosos, malware, etc.) y de bastantes tipos de plantillas. Todas ellas editables en formato HTML con las que generar ataques que se adecuen a nuestro entorno empresarial. Y que sean, por tanto, más sencillos de “colar” a nuestros usuarios.

Email Notifications

Se trata de un sistema de notificaciones de los eventos relacionados con la seguridad que van sucediendo en nuestra plataforma. Se puede alertar de prácticamente todo, así que aquí la decisión está más bien en quiénes serán los receptores de esta información. Cabe destacar que los administradores de seguridad tienen acceso a información muy sensible de su propia empresa. Por lo que es básico decidir los perfiles correctos para llevar a cabo estas tareas.

Compliance

Dentro de compliance, podemos encontrar acceso a los diferentes paneles, que revisan el estado de la información dentro de nuestra organización. Un punto importante es saber qué sucede con esa información dentro de nuestra propia empresa.

No siempre nos intentarán robar información. A veces, quizás sea un empleado descontento, por citar un ejemplo, el que suponga un riesgo para nuestra información más valiosa. Pero ese estará dentro, lo cual supone un problema grande a tratar.

Para prevenirnos de fugas indeseadas de información, contamos con una serie de herramientas que nos ayudarán a identificar esas fugas de información operadas desde dentro de nuestra empresa y cómo actuar cuando se produzca una.

Data Loss Prevention

Data Loss Prevention consta de una serie de políticas predefinidas (podemos generar las nuestras propias también) para detectar las fugas de información en base a una serie de contenidos esperados. De entrada, tenemos dos grandes políticas de protección predefinidas, son:

- GDPR: esta política se encarga de detectar cualquier información enviada en un correo electrónico, ya sea en el cuerpo o dentro de un fichero adjunto, relacionada con identificadores de personas físicas o jurídicas; un DNI/NIE, un CIF, un número de pasaporte o un número de la seguridad social. También es válido para documentos de identificación extranjeros, comunitarios o extracomunitarios.

- PCI DSS: esta política se encarga de detectar cualquier información enviada en un correo electrónico, ya sea en el cuerpo o dentro de un fichero adjunto, relacionada con datos económicos. Un número de cuenta, IBAN o tarjeta bancaria serían ejemplos válidos que este tipo de política debería detectar.

El servicio cuenta con 3 modos de operar cuando se encuentra información sensible para alguna política existente:

- Notify: el mail se deja salir, pero queda un registro del evento.

- On: el mail se bloquea y se impide la salida de la información.

- Off: el servicio queda deshabilitado.

Activity Explorer

Activity Explorer es el panel en el que veremos cada mail o documento que ha sido marcado por Data Loss Prevention como, en base a nuestro ejemplo anterior, GDPR o PCI DSS.

Como podemos ver, tenemos una vista detallada, por días, de cuántos y qué mails han sido identificados con alguna etiqueta. Nos enseña datos sobre el mail y nos informa de qué hizo que el match fuese positivo contra una rule, y por supuesto, qué rule.

Information Protection

Information Protection es un servicio que se encarga de gestionar las etiquetas de política. Estas sirven para categorizar el contenido de un fichero de Sharepoint, Teams, mail o adjunto. Se trata de una serie de etiquetas que podemos aplicar de forma manual o automatizada a nuestros correos electrónicos para marcar, por ejemplo, un mail, de una determinada manera (sensible, privado, público, o la etiqueta que nosotros queramos). Una vez un mail es etiquetado, podemos definir qué sucede con los correos que tengan una u otra etiqueta.

Podemos definir, por ejemplo, que un adjunto que sea etiquetado de una determinada manera no pueda salir de la organización. O, si sale, sólo lo pueda leer un usuario autenticado.

Podríamos configurar también que un documento etiquetado que sale de la organización no pueda ser leído nunca por un usuario anónimo, por ejemplo. Ese tipo de configuraciones marcarán el comportamiento de la información saliente en función de la etiqueta que se ha aplicado a cada objeto en cada momento.

En función del grado de sensibilidad de cada tipo de dato, podemos configurar políticas más o menos restrictivas que actúen de forma totalmente diferentes en las mismas circunstancias. Podríamos elegir si encriptar o no un documento en su salida, el ámbito y tipo de usuario que podrá leerlo, etc.

Conclusión

Como puedes ver, Microsoft ha decidido poner a los administradores de IT facilidades en el acceso a herramientas de seguridad y de reconocimiento de amenazas. Servicios que hace sólo unos años serían inasumibles para una empresa pequeña.

Dado el alto crecimiento de ciberataques en todo el mundo, cada vez se hace más crucial disponer de sistemas que nos protejan ante amenazas externas. Si ya dispones de un entorno Office365 para tu correo electrónico corporativo, aplicar Microsoft Defender 365 es relativamente sencillo, así que no dudes implementarlo.